NIS2 Risikovurdering: Komplet Guide til Compliance

Indholdsfortegnelse

For at leve op til NIS2 skal din organisation tage en risikobaseret tilgang til cybersikkerhed med det formål at beskytte leveringen af kritiske tjenester til slutbrugerne.

Dette kræver, at I laver en risikovurdering af hvordan cybersikkerhedshændelser kan påvirke leveringen af jeres kritiske tjenester til slutbrugerne, så I kan indføre foranstaltninger for at undgå eller afhjælpe dette.

I denne artikel får du en praktisk guide til, hvordan du laver en risikovurdering, som opfylder NIS2-kravene og styrker jeres cybersikkerhed.

Formål med Risikovurderingen

Formålet med risikovurderingen er at identificere og vurdere cybersikkerhedstrusler mod alle de tjenester, som virksomheden leverer til slutbrugerne, fx vandforsyning. Dette kræver, at hele processen med at levere de kritiske tjenester til brugerne skal kortlægges, så sårbarhederne i IT-systemerne og i OT-systemerne kan identificeres, og herefter beskyttes.

En vellykket NIS2 risikovurdering giver jer:

- Overblik over sårbarheder – Hvor er jeres kritiske tjenester mest udsatte?

- Prioriteret handlingsplan – Hvilke risici skal håndteres først?

- Dokumenteret compliance – Klar til myndighedstilsyn og audits

- Beskyttelse af forsyningssikkerhed – Sikring af stabil levering til slutbrugere

Proces for Udarbejdelse af NIS2 Risikovurderinger

Du skal starte med at identificere dine kritiske tjenester, som er omfattet af NIS2 direktivet, da disse tjenester er centrum for risikovurderingen.

For hver af de kritiske tjenester skal du igennem følgende proces for at foretage risikovurderingen:

- Kortlæg den kritiske tjeneste

- Identificér systemer og processer

- Kortlæg afhængigheder

- Identificér trusler

- Vurdér sandsynligheden og konsekvens

- Prioritér risici og lav en handlingsplan

- Ajourfør risikovurderingen

I det følgende gennemgår vi disse punkter, men først introducerer vi eksemplet, som vi vil bruge undervejs i artiklen til at illustrere udarbejdelsen af en NIS2 risikovurdering.

Eksempel: Dansk Vandværk

Et dansk vandværk er typisk en lokal forsyningsvirksomhed, der både indvinder, behandler og distribuerer drikkevand til slutbrugerne. Hvis vandværket har en vis størrelse eller bliver udpeget som samfundskritisk, er det omfattet af NIS2 og skal leve op til cybersikkerhedskravene.

Det betyder, at hele værdikæden skal analyseres, fra boring og vandbehandling til distribution, måling, overvågning og kundekommunikation, og med henblik på at alle dele af værdikæden vurderes og dermed beskyttes mod cybertrusler.

Vi vil bruge dette eksempel gennem hele artiklen for at illustrere, hvordan processen fungerer i praksis.

Trin 1: Kortlæg den Kritiske Tjeneste

Du starter din NIS2-risikovurdering med at definere, hvad der er emnet for risikovurderingen. Hvis du eksempelvis arbejder for et vandværk, så er kerneydelsen levering af rent vand til slutbrugerne. Derfor skal du starte med at definere processen, fx fra indvinding af vand og frem til at alle brugerne har adgang til rent vand i vandhanerne.

Lav en oversigt over hele værdikæden for den kritiske tjeneste. I vores eksempel med et vandværk fx:

- Indvinding af vand

- Vandbehandling

- Distribution af vand

- Overvågning og drift

- Forbrugsmåling og afregning

- Kundekommunikation

- Understøttende systemer

Dette overblik giver jer det fundament, som resten af risikovurderingen bygger på. Du ved nu præcist, hvilke dele af jeres drift der skal beskyttes.

✓ Opgave: Kortlæg værdikæden for den kritiske tjeneste.

Trin 2: Identificér Systemer og Processer

Når værdikæden for den kritiske tjeneste er kortlagt, skal du identificere de systemer og processer, som understøtter hvert led i værdikæden. Det er disse elementer, der gør det muligt at levere tjenesten, og derfor også disse, der skal beskyttes mod cybersikkerhedshændelser.

Formålet med dette trin er at få overblik over alt det, der skal fungere, for at vandværket kan levere vand sikkert og stabilt, både det, der sker automatisk, og det, som kræver menneskelig handling.

For hvert led i værdikæden, fx indvinding, behandling, distribution og så videre, skal du spørge:

- Hvilke systemer eller komponenter bruges her?

- Hvilke manuelle eller digitale processer er der?

- Hvilke teknologier eller netværk binder det sammen?

Typer af Systemer og Processer

| Type | Eksempler i vandværk |

|---|---|

| Fysiske enheder | Pumper, ventiler, filtre, målere |

| Digitale systemer | SCADA, PLC, ERP, sensorer, netværk |

| Manuelle processer | Kontroller, manuelle aflæsninger, logbog |

| Tværgående afhængigheder | Internet, strøm, VPN, adgangskontrol, cloud-løsninger |

For at give et konkret billede af, hvordan det ser ud i praksis, viser tabellen herunder et eksempel på, hvilke systemer og processer der understøtter hvert led i værdikæden i et fiktivt vandværk:

Værdikæde Koblet med Systemer og Processer

| Værdikæde | Systemer og processer |

|---|---|

| 1. Indvinding af vand | Pumper, boringer, strømforsyning, nødgenerator, styring via SCADA, boringsovervågning |

| 2. Vandbehandling | Ventiler, UV-anlæg, filtre, PLC, kvalitetsmåling, alarmer |

| 3. Distribution af vand | Rentvandsbeholdere, trykzoner, flowmålere, rør, ventiler, fjernstyring |

| 4. Overvågning og drift | SCADA, driftsservere, VPN, firewall, alarmer, fjernadgang, logningssystemer |

| 5. Måling og afregning | Målere, opsamlingsenhed, integration til ERP og afregningssystem |

| 6. Kundekommunikation | Hjemmeside, SMS-varsling, e-mail, selvbetjening, supportkanaler |

| 7. Understøttende systemer | ERP, adgangsstyring, backup, antivirus, netværksudstyr, cloud-løsninger, internetforbindelse |

Når du har identificeret ovenstående, så har du skabt fundamentet for resten af risikovurderingen. Du ved nu, hvad der skal beskyttes, og kan i næste trin vurdere, hvordan de forskellige dele hænger sammen, og kan vurdere truslerne.

✓ Opgave: Kortlæg systemer og processer anvendt til leveringen af den kritiske tjeneste.

Trin 3: Kortlæg Afhængigheder

Når du har dannet dig et overblik over de enkelte dele af værdikæden og de tilhørende systemer og processer, så bør du også vurdere, hvordan disse elementer er afhængige af hinanden. I praksis opstår robustheden, eller sårbarheden, i de mange forbindelser, integrationer og afhængigheder, der får det hele til at fungere i sammenhæng i leveringen af en kritisk tjeneste.

Det kan være en fejl i et overvågningssystem, som fører til fejl i andre dele af værdikæden. Det kan også være en fejl i netværksforbindelsen, strømforsyningen eller anden leverandør, som kan føre til fejl i værdikæden og dermed påvirke vandforsyningen eller lignende til slutbrugerne.

Dette overblik giver dig et stærkere grundlag for at vurdere hvor sårbarhederne kan opstå, og hvilke dele af infrastrukturen, der skal have særlig opmærksomhed i risikovurderingen.

Eksempel: SCADA-System Afhængigheder

Hvis SCADA-systemet fejler for vandværket, så kan det medføre, at al overvågning af vandværket går ned, hvilket i sidste ende kan føre til, at vandkvaliteten forringes. SCADA-systemet er derfor afhængig af:

- Strømforsyning – Både primær og backup

- Netværksforbindelse – For at modtage data fra sensorer

- PLC-enheder – Der sender data til SCADA

- Driftsservere – Som kører SCADA-softwaren

- Fjernadgang – For operatørernes mulighed for at overvåge

Hvis bare én af disse afhængigheder fejler, kan det påvirke hele overvågningssystemet.

✓ Opgave: Kortlæg afhængigheder mellem de tidligere identificerede systemer og processer.

Trin 4: Identificér Trusler

Når du har kortlagt systemer, processer og deres afhængigheder, skal du identificere de trusler, der kan ramme dem.

NIS2 definerer en cybertrussel, som værende:

"enhver potentiel omstændighed, begivenhed eller handling, som kan skade, forstyrre eller på anden måde have en negativ indvirkning på net- og informationssystemer, brugerne af sådanne systemer og andre personer."

Truslerne kan altså være tekniske fejl og angreb, samt menneskelige-, organisatoriske- og eksterne forhold, der kan føre til afbrydelse, forstyrrelse eller manipulation af den kritiske tjeneste.

Samtidig skal du identificere sårbarheder i organisationens systemer og processer, da disse gør det lettere for en trussel at indfinde sig.

Hvad er en Sårbarhed?

En sårbarhed kan være en svaghed i systemer, opsætning eller arbejdsgange. Måske er et system ikke opdateret, eller det kan være en usikker systemkonfiguration, eller mangel på en sikkerhedskultur blandt organisationens medarbejdere, som fører til disse sårbarheder.

Typer af Trusler

| Trussel Type | Eksempler |

|---|---|

| Cyberangreb | Ransomware, phishing, DDoS-angreb, uautoriseret adgang |

| Tekniske fejl | Systemnedbrud, hardwarefejl, softwarefejl, netværksproblemer |

| Menneskelige fejl | Fejlkonfiguration, utilsigtet sletning, manglende awareness |

| Eksterne faktorer | Strømsvigt, leverandørfejl, naturkatastrofer |

| Organisatoriske | Manglende procedurer, utilstrækkelig dokumentation, svag sikkerhedskultur |

Eksempel: Trusler mod Vandværket

Hos vandværket kan en usikker fjernadgang til SCADA-systemet eller en medarbejder uden awareness træning være sårbarheder, som en hacker kan forsøge at udnytte.

Konkrete trusselscenarier kunne være:

- Ransomware-angreb på SCADA-systemet via phishing-mail til medarbejder

- Uautoriseret adgang gennem svag fjernadgang uden multi-faktor autentifikation

- Manipulation af vandtryk gennem kompromitteret PLC-enhed

- Netværksnedbrud der forhindrer overvågning og styring

✓ Opgave: Lav en liste med alle trusselscenarier for alle systemer og processer identificeret i punkt 2 og 3. Angiv både truslerne og hvilke sårbarheder der gør det muligt at udnytte disse.

Trin 5: Vurdér Sandsynlighed og Konsekvens

Næste skridt er at vurdere, hvor stor en risiko truslerne udgør for leveringen af den kritiske tjeneste.

Det gør du ved at se på to forhold for hver enkelt trussel:

- Hvad er sandsynligheden for, at en hændelse sker?

- Hvad er konsekvensen på leveringen af den kritiske tjeneste, hvis truslen indfinder sig?

Sammen giver svarene et samlet risikobillede, som hjælper jer med at prioritere jeres cybersikkerhedsindsats.

Sandsynlighed

Ikke alle trusler er lige sandsynlige. Derfor skal du foretage en vurdering af sandsynligheden for, at en given hændelse kan indtræffe.

Sandsynligheden kan afhænge af tekniske forhold, som hvor godt systemet er sikret, eller af organisatoriske forhold, som hvor ofte medarbejdere skal bruge fjernadgang. Har du oplevet lignende hændelser før, eller kender du til sager fra lignende virksomheder, bør det tages med i vurderingen.

Typisk vurderes sandsynlighed på en skala:

- Lav – Usandsynligt at ske (fx sjælden teknologi, få adgangspunkter)

- Mellem – Kan ske under specifikke omstændigheder

- Høj – Sandsynligt at ske (fx kendte sårbarheder, hyppige angrebsforsøg)

Konsekvens

Det er ikke alle trusler, som bør betragtes med samme alvorlighed, da nogle trusler ikke vil have nævneværdige konsekvenser, mens andre trusler kan være ødelæggende for forsyningssikkerheden. Du bør derfor vurdere konsekvensen for jeres evne til at levere den kritiske tjeneste til slutbrugerne i tilfældet, at en trussel udmønter sig. Det kan være midlertidige forstyrrelser, længerevarende afbrydelser eller et fuldstændigt funktionssvigt.

Typisk vurderes konsekvens på en skala:

- Lav – Minimal påvirkning, hurtigt løst

- Mellem – Midlertidig forstyrrelse af tjeneste

- Høj – Alvorlig påvirkning eller længerevarende afbrydelse

- Kritisk – Fuldstændigt funktionssvigt med stor samfundspåvirkning

Risikovurdering med Matrix

For at gøre vurderingen mere operationel anvender mange organisationer en skala, fx fra lav til høj, og plotter resultaterne i en risikomatrix, som vist på billedet.

Risikomatricen hjælper med at visualisere og tale om, hvilke risici der er acceptable, og hvilke der kræver handling. Du behøver ikke at overkomplicere vurderingen, da det vigtigste er, at I som organisation har et fælles sprog til at vurdere risici, så disse kan imødegås.

Eksempel: Vandværk Risikovurdering

Hos vandværket, så kan en trussel være, at en hacker får adgang til systemet, der styrer vandtrykket, hvilket kan sænke trykket således, at brugerne mister vand i hanerne.

- Sandsynlighed: Høj – hvis systemet ikke er opdateret og med svag adgangskontrol

- Konsekvens: Høj – brugerne mister adgang til vand i hjem og virksomheder

- Samlet risiko: Kritisk (kræver øjeblikkelig handling)

Når vurderingen er gennemført, har du derfor et overblik over, hvor forsyningssikkerheden er mest udsat, og hvilke risici der potentielt kan bringe denne i fare, hvilket derfor danner grundlaget for en prioritering af risici og udarbejdelsen af en handlingsplan.

✓ Opgave: For alle trusler for forsyningssikkerheden skal du vurdere sandsynligheden for at de indtræffer og konsekvensen heraf.

Trin 6: Handlingsplan

Når du har lavet risikovurderingen, så skal den tages i anvendelse, og det gør du ved at håndtere de risici, som ikke kan accepteres af din organisation.

For hver af disse risici skal du lave et beslutningsoplæg til hvordan risikoen kan reduceres, fx med tekniske foranstaltninger eller organisatoriske foranstaltninger, hvilket kan være ændringer i arbejdsgange eller ekstra overvågning.

I denne forbindelse er det vigtigt, at din organisation implementerer NIS2-minimumskravene. Beslutningsoplægget bør godkendes af ledelsen, så denne tager del i den risikobaserede IT-sikkerhedsindsats, og derfor bidrager til efterlevelsen af NIS2's styringskrav.

Hvad Skal Handlingsplanen Indeholde?

Handlingsplanen kan beskrive:

- Hvad skal der gøres for at nedbringe risici?

- Hvem har ansvaret for at nedbringe hver af disse risici?

- Hvornår er deadline for at nedbringe disse risici?

- Hvordan og hvornår foretager der kontrol med, at disse risici er nedbragt til et acceptabelt niveau?

Eksempel: Handlingsplan for Vandværk

| Risiko | Foranstaltning | Ansvarlig | Deadline |

|---|---|---|---|

| Uautoriseret SCADA-adgang | Implementer multi-faktor autentifikation | IT-chef | 30 dage |

| Phishing-angreb på medarbejdere | Kvartalsvise awareness træninger | HR + IT | Løbende |

| Forældet SCADA-software | Opdater til seneste version + patch management | IT-chef | 60 dage |

| Manglende backup af kritiske systemer | Etabler automatisk backup + test gendannelse | IT-chef | 45 dage |

Mange af disse opgaver kan du angive i et årshjul via dit compliance software, så opgaverne kan uddelegeres, samt føre automatisk opfølgning på færdiggørelsen af opgaverne.

✓ Opgave: Lav handlingsplan for alle uacceptable risici med ansvarlig, deadline og kontrolmekanisme.

Trin 7: Ajourføring af Risikovurderingen

Din risikovurdering skal holdes opdateret løbende, så den tilpasses den virkelighed, som din organisation opererer i.

Du bør opdatere risikovurderingen når der sker ændringer i systemer, processer, trusler eller forretningsmæssige ændringer i organisationen, fx når der indføres nye teknologier, skiftes leverandører eller ved sikkerhedshændelser der ændrer trusselsbilledet.

Derudover bør du fx årligt ajourføre risikovurderingen for at sikre, at den stadig afspejler virkeligheden og alle relevante risici, så du kan sikre dig, at dine foranstaltninger fortsat er relevante og effektive.

Hvornår Skal Risikovurderingen Opdateres?

- Årligt – Planlagt revision af hele risikovurderingen

- Ved nye systemer – Når I implementerer ny teknologi

- Ved leverandørskift – Ændringer i forsyningskæden

- Efter sikkerhedshændelser – Når trusselsbilledet ændres

- Ved organisatoriske ændringer – Fusion, opkøb, nye forretningsområder

- Ved ændret lovgivning – Nye compliance-krav

Ved at holde risikovurderingen opdateret sikrer du, at jeres cybersikkerhed altid matcher den aktuelle virkelighed og trusselsbillede.

✓ Opgave: Etabler proces for løbende ajourføring og planlagt årlig revision af risikovurderingen.

Genbrug af GDPR-Risikovurdering

For at efterleve GDPR-reglerne, så har du også udført risikovurderinger for dine behandlinger af personoplysninger, og derfor vil det være smart at udnytte de overlap, som der måtte være mellem de to regelsæt, NIS2 og GDPR.

Helt grundlæggende, så udføres risikovurderingerne med henblik på beskyttelsen af forskellige forhold, hhv. persondatabeskyttelsen og leveringen af kritiske ydelser til slutbrugere. Det skal man naturligvis huske inden, at man genbruger risikovurderingerne fra GDPR, men hvad kan man genbruge?

Hvad Kan Genbruges fra GDPR?

- Systemoversigten – Mange af de samme systemer håndterer både persondata og kritisk drift

- Metoden til at foretage risikovurderingen kan genbruges. Hvis I brugte GDPR compliance software til dette, så undersøg om systemet også kan hjælpe jer med NIS2

- Trusler – Mange trusler vil gå på tværs af GDPR og NIS2, fx phishing-angreb

- Foranstaltninger – Flere tekniske og organisatoriske foranstaltninger kan anvendes til både at beskytte fx software med persondata og kritiske systemer

- Kontrolbeskrivelser – Fx adgangsstyring, logging, awareness, incident response

Ved at kombinere dine risikovurderinger fra hhv. GDPR og NIS2 arbejdet, så optimerer du sikkerheds- og compliance arbejdet, da det giver en samlet forståelse, samt mulighederne for at udnytte synergierne i risikohåndteringen.

Læs mere om forskellen mellem NIS2 og ISO 27001 for at forstå hvordan forskellige frameworks kan arbejde sammen.

NIS2 Risikovurdering Tjekliste

Brug denne tjekliste til at sikre, at din NIS2 risikovurdering er komplet:

| Trin | Status |

|---|---|

| ☐ Kritiske tjenester identificeret | |

| ☐ Værdikæde kortlagt for hver tjeneste | |

| ☐ Systemer og processer identificeret | |

| ☐ Afhængigheder mellem systemer kortlagt | |

| ☐ Trusler identificeret for alle systemer | |

| ☐ Sårbarheder dokumenteret | |

| ☐ Sandsynlighed vurderet for hver trussel | |

| ☐ Konsekvens vurderet for hver trussel | |

| ☐ Risikomatrix oprettet | |

| ☐ Handlingsplan udarbejdet | |

| ☐ Ansvarlige udpeget for hver risiko | |

| ☐ Deadlines fastsat | |

| ☐ Ledelsen har godkendt risikovurdering | |

| ☐ NIS2-minimumskrav implementeret | |

| ☐ Ajourføringsproces etableret |

Opsummering

For at opnå NIS2 compliance, så er det essentielt, at der arbejdes med risikovurderinger.

I denne artikel har vi gennemgået en metode for hvordan du kan arbejde med dine risikovurderinger. I praksis, så kan det være, at din organisation arbejder med en variation heraf, og ikke den præcist samme metode. Det vigtigste er, at I arbejder risikobaseret og får reduceret de identificerede risici, så I kan levere jeres kritiske tjeneste til slutbrugerne.

Husk at:

- Start med kritiske tjenester – Det er her, NIS2 fokuserer

- Involvér ledelsen – De har ansvar for cybersikkerhed under NIS2

- Gør det praktisk – Brug simple skalaer og visualiseringer

- Hold det opdateret – Risikovurderingen er ikke en éngangsøvelse

- Udnyt synergier – Kombiner med GDPR og ISO 27001 arbejde

Med en solid risikovurdering på plads, har I fundamentet for effektiv NIS2 compliance og beskyttelse af jeres kritiske tjenester.

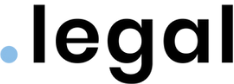

Hvordan .legal Hjælper med NIS2 Risikovurderinger

Hos .legal har vi udviklet en platform, der specifikt understøtter NIS2 compliance, herunder risikovurderinger. Vores Frameworks-modul giver jer:

- Struktureret risikovurderingsproces – Trin-for-trin guide gennem hele processen

- Integreret risikomatrix – Automatisk visualisering af jeres risikobillede

- Handlingsplan med årshjul – Automatisk tracking af deadlines og ansvarlige

- Kombination med GDPR – Genbrug data og foranstaltninger på tværs

- Dokumentation klar til tilsyn – Alt i ét system, tilgængeligt for myndigheder

Se hvordan vi håndterer NIS2 compliance eller book en demo for at se platformen i aktion.

Hvad er en NIS2 risikovurdering?

En NIS2 risikovurdering er en systematisk analyse af cybersikkerhedstrusler mod kritiske tjenester. Den omfatter identifikation af systemer og processer, kortlægning af afhængigheder, identifikation af trusler og sårbarheder, samt vurdering af sandsynlighed og konsekvens. Formålet er at beskytte leveringen af kritiske tjenester til slutbrugerne gennem risikobaseret cybersikkerhed.

Hvem skal lave en NIS2 risikovurdering?

Alle organisationer omfattet af NIS2-direktivet skal lave risikovurderinger. Dette inkluderer væsentlige og vigtige enheder inden for kritiske og vigtige sektorer som energi, transport, sundhed, digital infrastruktur, vandforsyning og flere andre. Hvis din organisation leverer kritiske tjenester og har mere end 50 medarbejdere eller opfylder andre størrelseskrav, er I sandsynligvis omfattet.

Hvor ofte skal NIS2 risikovurderingen opdateres?

NIS2 risikovurderingen skal opdateres løbende når der sker væsentlige ændringer samt minimum årligt. Konkret skal den opdateres ved: implementering af nye systemer eller teknologier, leverandørskift i forsyningskæden, sikkerhedshændelser der ændrer trusselsbilledet, organisatoriske ændringer som fusion eller opkøb, samt ved ændret lovgivning. Derudover anbefales en planlagt årlig revision for at sikre den afspejler virkeligheden.

Hvad er forskellen mellem NIS2 og GDPR risikovurdering?

NIS2 risikovurdering fokuserer på beskyttelse af kritiske tjenester og leveringssikkerhed, mens GDPR risikovurdering fokuserer på beskyttelse af personoplysninger. Dog er der betydelige overlap: Mange systemer håndterer både persondata og kritisk drift, samme metodik kan bruges, trusler som phishing går på tværs, og mange foranstaltninger (adgangsstyring, logging, awareness) beskytter begge dele. Det er smart at kombinere de to for at optimere sikkerhedsarbejdet.

Hvilke trusler skal inkluderes i NIS2 risikovurderingen?

NIS2 risikovurderingen skal dække alle cybersikkerhedstrusler der kan påvirke leveringen af kritiske tjenester. Dette inkluderer: cyberangreb (ransomware, phishing, DDoS, uautoriseret adgang), tekniske fejl (systemnedbrud, hardwarefejl, netværksproblemer), menneskelige fejl (fejlkonfiguration, manglende awareness), eksterne faktorer (strømsvigt, leverandørfejl) samt organisatoriske forhold (manglende procedurer, svag sikkerhedskultur). For hver trussel skal også tilhørende sårbarheder identificeres.

Hvordan vurderer man risiko i NIS2 sammenhæng?

Risiko vurderes ved at kombinere sandsynlighed og konsekvens for hver trussel. Sandsynlighed vurderes typisk som lav, mellem eller høj baseret på hvor godt systemer er sikret, organisatoriske forhold og historiske hændelser. Konsekvens vurderes som lav, mellem, høj eller kritisk baseret på påvirkningen på leveringen af den kritiske tjeneste. Resultaterne plottes ofte i en risikomatrix der visualiserer, hvilke risici der kræver handling versus kan accepteres.

Skal ledelsen godkende risikovurderingen?

Ja, ledelsen skal godkende både risikovurderingen og den tilhørende handlingsplan. Under NIS2 har ledelsen personligt ansvar for organisationens cybersikkerhed. Ved at godkende risikovurderingen tager ledelsen aktivt del i den risikobaserede sikkerhedsindsats og efterlever dermed NIS2's styringskrav. Beslutningsoplæg for risikohåndtering bør derfor altid godkendes af relevante ledelsesniveauer.

Hvad skal en NIS2 handlingsplan indeholde?

En NIS2 handlingsplan skal indeholde: konkrete foranstaltninger for at nedbringe hver uacceptabel risiko, udpegning af ansvarlig person eller afdeling for hver risiko, klare deadlines for implementering af foranstaltninger, samt kontrolmekanismer og tidspunkter for verifikation af at risici er nedbragt til acceptabelt niveau. Handlingsplanen bør inkludere både tekniske og organisatoriske foranstaltninger og være godkendt af ledelsen.

Kan man genbruge eksisterende risikovurderinger til NIS2?

Ja, dele af eksisterende GDPR eller ISO 27001 risikovurderinger kan genbruges. Du kan genbruge: systemoversigten da mange systemer håndterer både persondata og kritisk drift, metoden til risikovurdering, identifikation af mange fælles trusler, kontrolbeskrivelser for adgangsstyring, logging og awareness, samt tekniske og organisatoriske foranstaltninger. Dog skal fokus justeres til beskyttelse af kritiske tjenester frem for kun persondatabeskyttelse.

Hvordan dokumenteres NIS2 risikovurderingen?

NIS2 risikovurderingen skal dokumenteres struktureret og være tilgængelig for myndighedstilsyn. Dokumentationen skal omfatte: kortlagt værdikæde for kritiske tjenester, identificerede systemer og processer med afhængigheder, liste over trusler og sårbarheder, risikovurderinger med sandsynlighed og konsekvens, risikomatrix, handlingsplan med ansvarlige og deadlines, samt log over opdateringer og revisioner. Mange organisationer bruger compliance software til at centralisere og vedligeholde dokumentationen.

.jpeg)

.jpg)

.jpg)

.jpg)

.png)

.jpeg)

.jpg)

Info

.legal A/S

hello@dotlegal.com

+45 7027 0127

CVR: 40888888

Support

support@dotlegal.com

+45 7027 0127

Brug for hjælp?

Lad mig hjælpe jer i gang

.legal er ikke en advokatvirksomhed og er derfor ikke under tilsyn af Advokatrådet.